进入后台www.xxxxxx.com/base/admin/index.php

有漏洞的phpweb后台,万能密码就进进去,万能密码的用户名和密码:admin’or’1’=’1或者1’or1=1or’1’=’1,直接输入就进去了。

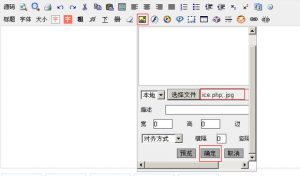

一、编辑器的上传点,这里用的是产品发布;

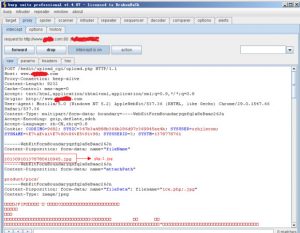

二、上传一个一句话图片马;

三、在上传的时候打开burp(百度搜索下载),得到post数据包;

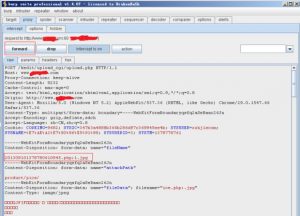

四、将其中被重命名的jpg文件后缀改为php;1.jpg;

五、关闭burp,在上传的页面得到图片,然后单击代码,得到图片地址(也可以通过查看文件属性、查看代码等得到shell的地址);

![]()

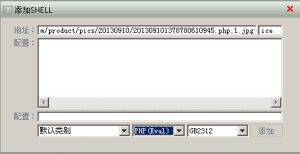

六、将shell添加到菜刀中;

七、测试连接。

好了,webshell到手,那么进一步的提权拿服务器权限的话,各位就见仁见智了。

其实原理跟早年的海洋顶端一样,把一句话加进数据库了,就可以连接,然后放大马。

有遇到困难或者不懂的,在这里留言吧,我会解答。